一、為什么Syn Flood會造成危害

這要從操作系統的TCP/IP協議棧的實現說起。當開放了一個TCP端口后,該端口就處于Listening狀態,不停地監視發到該端口的Syn報文,一旦接收到Client發來的Syn報文,就需要為該請求分配一個TCB(Transmission Control Block),通常一個TCB至少需要280個字節,在某些操作系統中TCB甚至需要1300個字節,并返回一個SYN ACK命令,立即轉為SYN-RECEIVED即半開連接狀態,而某些操作系統在SOCK的實現上最多可開啟512個半開連接(如Linux2.4.20內核)。這種過程如下圖所示:  從以上過程可以看到,如果惡意的向某個服務器端口發送大量的SYN包,則可以使服務器打開大量的半開連接,分配TCB,從而消耗大量的服務器資源,同時也使得正常的連接請求無法被相應。而攻擊發起方的資源消耗相比較可忽略不計。

二、如何防御Syn Flood攻擊

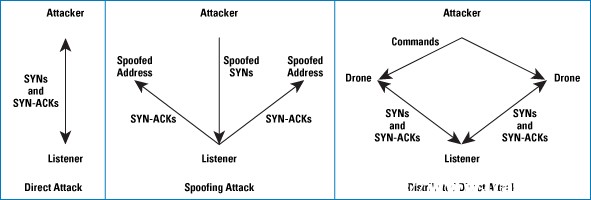

我們先來看一下Syn Flood有哪些種類,如下圖所示:  1. Direct Attack 攻擊方使用固定的源地址發起攻擊,這種方法對攻擊方的消耗最小

2. Spoofing Attack 攻擊方使用變化的源地址發起攻擊,這種方法需要攻擊方不停地修改源地址,實際上消耗也不大

3. Distributed Direct Attack 這種攻擊主要是使用僵尸網絡進行固定源地址的攻擊 對于第一種攻擊的防范可以使用比較簡單的方法,即對SYN包進行監視,如果發現某個IP發起了較多的攻擊報文,直接將這個IP列入黑名單即可。當然下述的方法也可以對其進行防范。

對于源地址不停變化的攻擊使用上述方法則不行,首先從某一個被偽裝的IP過來的Syn報文可能不會太多,達不到被拒絕的閾值,其次從這個被偽裝的IP(真實的)的請求會被拒絕掉。因此必須使用其他的方法進行處理。

1. 無效連接監視釋放

這種方法不停監視系統的半開連接和不活動連接,當達到一定閾值時拆除這些連接,從而釋放系統資源。這種方法對于所有的連接一視同仁,而且由于SYN Flood造成的半開連接數量很大,正常連接請求也被淹沒在其中被這種方式誤釋放掉,因此這種方法屬于入門級的SYN Flood方法。

2. 延緩TCB分配方法

從前面SYN Flood原理可以看到,消耗服務器資源主要是因為當SYN數據報文一到達,系統立即分配TCB,從而占用了資源。而SYN Flood由于很難建立起正常連接,因此,當正常連接建立起來后再分配TCB則可以有效地減輕服務器資源的消耗。常見的方法是使用Syn Cache和Syn Cookie技術。

Syn Cache技術:

這種技術是在收到SYN數據報文時不急于去分配TCB,而是先回應一個SYN ACK報文,并在一個專用HASH表(Cache)中保存這種半開連接信息,直到收到正確的回應ACK報文再分配TCB。在FreeBSD系統中這種Cache每個半開連接只需使用160字節,遠小于TCB所需的736個字節。在發送的SYN ACK中需要使用一個己方的Sequence Number,這個數字不能被對方猜到,否則對于某些稍微智能一點的Syn Flood攻擊軟件來說,它們在發送Syn報文后會發送一個ACK報文,如果己方的Sequence Number被對方猜測到,則會被其建立起真正的連接。因此一般采用一些加密算法生成難于預測的Sequence Number。

Syn Cookie技術:

對于SYN攻擊,Syn Cache雖然不分配TCB,但是為了判斷后續對方發來的ACK報文中的Sequence Number的正確性,還是需要使用一些空間去保存己方生成的Sequence Number等信息,也造成了一些資源的浪費。

Syn Cookie技術則完全不使用任何存儲資源,這種方法比較巧妙,它使用一種特殊的算法生成Sequence Number,這種算法考慮到了對方的IP、端口、己方IP、端口的固定信息,以及對方無法知道而己方比較固定的一些信息,如MSS、時間等,在收到對方的ACK報文后,重新計算一遍,看其是否與對方回應報文中的(Sequence Number-1)相同,從而決定是否分配TCB資源。

3. 使用SYN Proxy防火墻

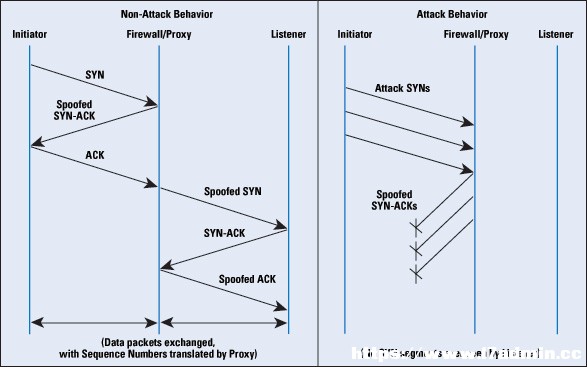

Syn Cache技術和Syn Cookie技術總的來說是一種主機保護技術,需要系統的TCP/IP協議棧的支持,而目前并非所有的操作系統支持這些技術。因此很多防火墻中都提供一種SYN代理的功能,其主要原理是對試圖穿越的SYN請求進行驗證后才放行,下圖描述了這種過程:

從上圖(左圖)中可以看出,防火墻在確認了連接的有效性后,才向內部的服務器(Listener)發起SYN請求,在右圖中,所有的無效連接均無法到達內部的服務器。而防火墻采用的驗證連接有效性的方法則可以是Syn Cookie或Syn Flood等其他技術。

采用這種方式進行防范需要注意的一點就是防火墻需要對整個有效連接的過程發生的數據包進行代理,如下圖所示:

因為防火墻代替發出的SYN ACK包中使用的序列號為c,而服務器真正的回應包中序列號為c’,這其中有一個差值|c-c’|,在每個相關數據報文經過防火墻的時候進行序列號的修改。

TCP Safe Reset技術:

這也是防火墻Syn代理的一種方式,其工作過程如下圖所示:

這種方法在驗證了連接之后立即發出一個Safe Reset命令包,從而使得Client重新進行連接,這時出現的Syn報文防火墻就直接放行。在這種方式中,防火墻就不需要對通過防火墻的數據報文進行序列號的修改了。這需要客戶端的TCP協議棧支持RFC 793中的相關約定,同時由于Client需要兩次握手過程,連接建立的時間將有所延長。 |

大家都在看

大家都在看